iptables简介

netfilter/iptables(简称为iptables)组成Linux平台下的包过滤防火墙,

这个包过滤防火墙是免费的,它可以代替昂贵的商业防火墙解决方案,完成封包过滤、封包重定向和网络地址转换(NAT)等功能。

iptables和netfilter的关系

这是第一个要说的地方,Iptables和netfilter的关系是一个很容易让人搞不清的问题。很多的知道iptables却不知道 netfilter。其实iptables只是Linux防火墙的管理工具而已,位于/sbin/iptables。真正实现防火墙功能的是 netfilter, 它是Linux内核中实现包过滤的内部结构。

rules

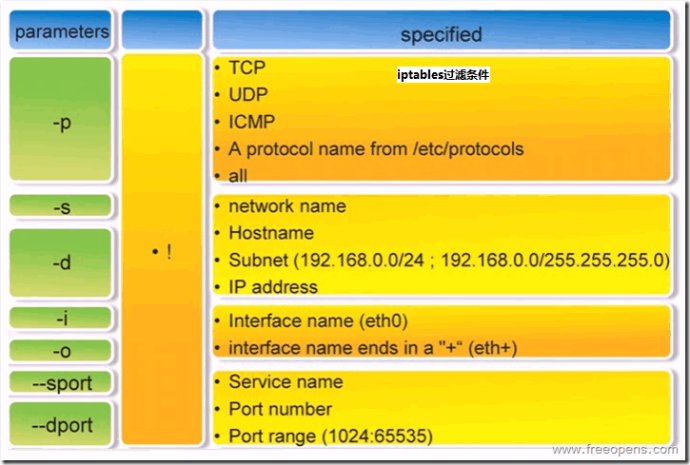

规则(rules)其实就是网络管理员预定义的条件,规则一般的定义为“如果数据包头符合这样的条件,就这样处理这个数据包”。规则存储在内核空间的信息 包过滤表中,这些规则分别指定了源地址、目的地址、传输协议(如TCP、UDP、ICMP)和服务类型(如HTTP、FTP和SMTP)等。当数据包与规 则匹配时,iptables就根据规则所定义的方法来处理这些数据包,如放行(accept)、拒绝(reject)和丢弃(drop)等。配置防火墙的 主要工作就是添加、修改和删除这些规则。

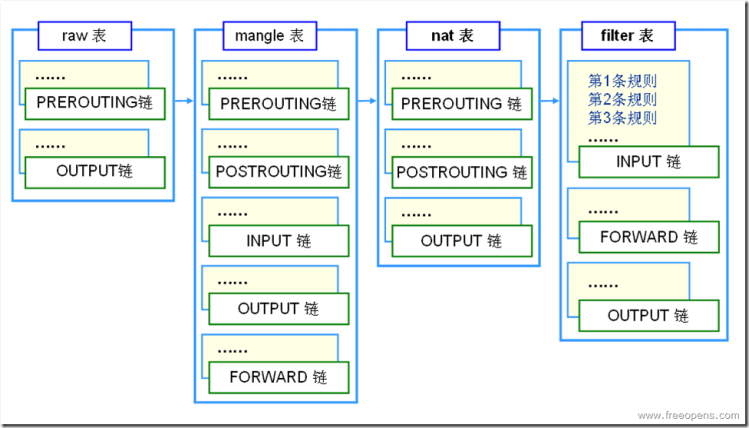

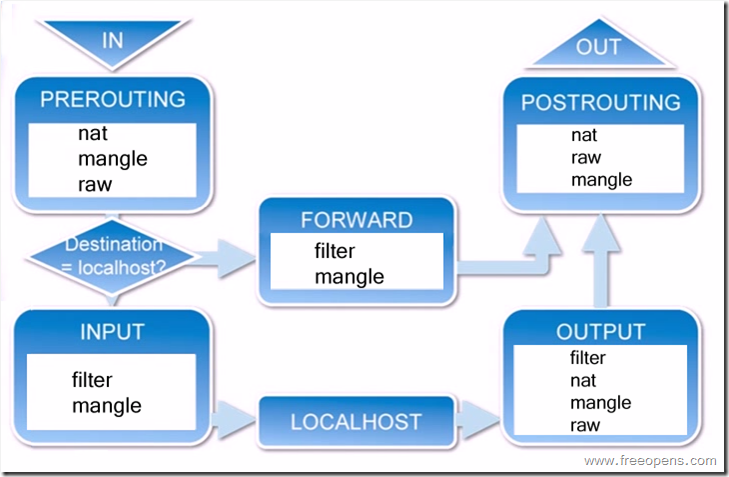

iptables的规则tables和chains

表(tables)提供特定的功能,iptables内置了4个表,即filter表、nat表、mangle表和raw表,分别用于实现包过滤,网络地址转换、包重构(修改)和数据跟踪处理。

1.filter表——三个链:INPUT、FORWARD、OUTPUT

作用:过滤数据包 内核模块:iptables_filter.

2.Nat表——三个链:PREROUTING、POSTROUTING、OUTPUT

作用:用于网络地址转换(IP、端口) 内核模块:iptable_nat

3.Mangle表——五个链:PREROUTING、POSTROUTING、INPUT、OUTPUT、FORWARD

作用:修改数据包的服务类型、TTL、并且可以配置路由实现QOS内核模块:iptable_mangle(别看这个表这么麻烦,咱们设置策略时几乎都不会用到它)

4.Raw表——两个链:OUTPUT、PREROUTING

作用:决定数据包是否被状态跟踪机制处理 内核模块:iptable_raw

raw表 REHL5开始添加 用的不多

规则表之间的优先顺序: Raw——mangle——nat——filter

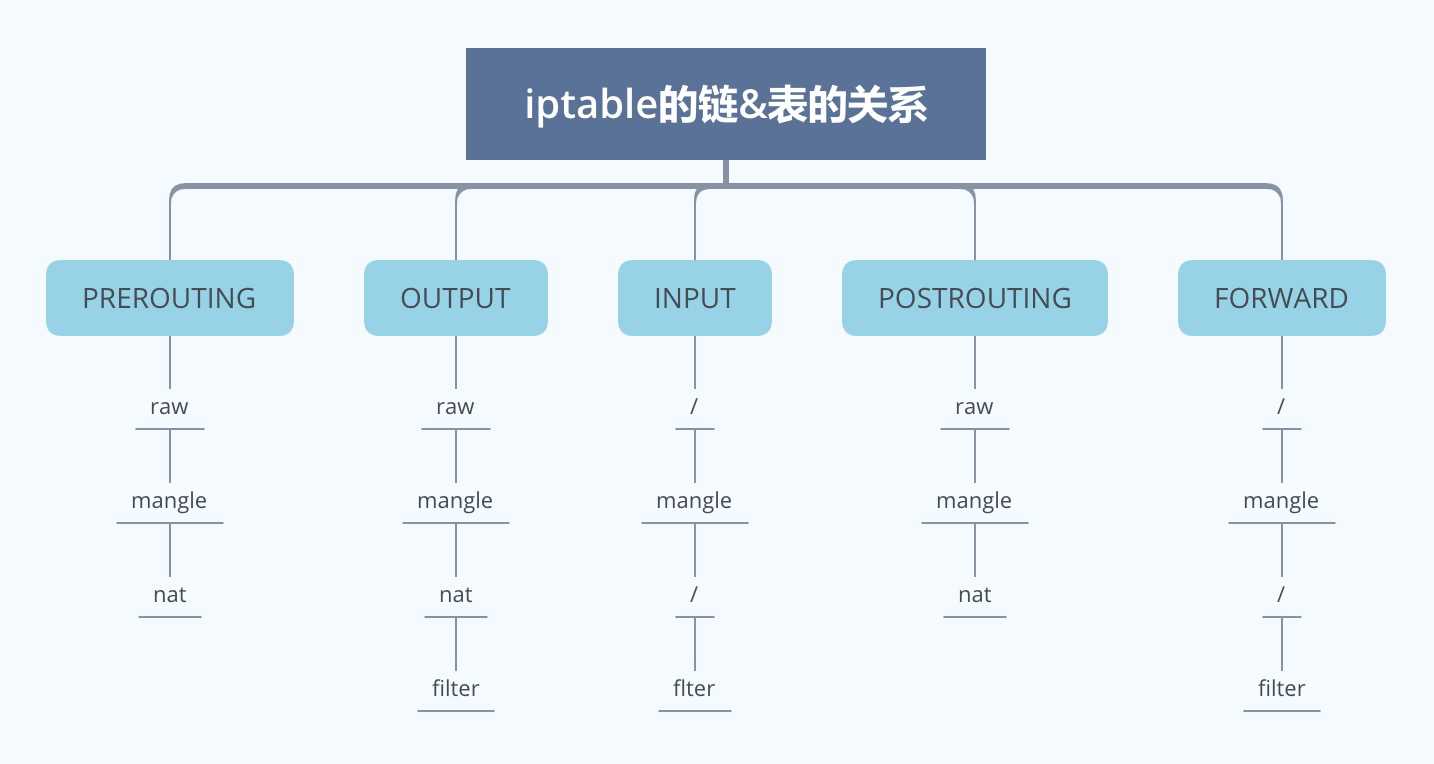

链(chains)是数据包传播的路径,每一条链其实就是众多规则中的一个检查清单,每一条链中可以有一 条或数条规则。当一个数据包到达一个链时,iptables就会从链中第一条规则开始检查,看该数据包是否满足规则所定义的条件。如果满足,系统就会根据 该条规则所定义的方法处理该数据包;否则iptables将继续检查下一条规则,如果该数据包不符合链中任一条规则,iptables就会根据该链预先定 义的默认策略来处理数据包。

1.INPUT——进来的数据包应用此规则链中的策略

2.OUTPUT——外出的数据包应用此规则链中的策略

3.FORWARD——转发数据包时应用此规则链中的策略

4.PREROUTING——对数据包作路由选择前应用此链中的规则

(记住!所有的数据包进来的时侯都先由这个链处理)

5.POSTROUTING——对数据包作路由选择后应用此链中的规则

(所有的数据包出来的时侯都先由这个链处理)

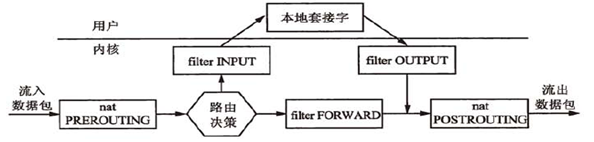

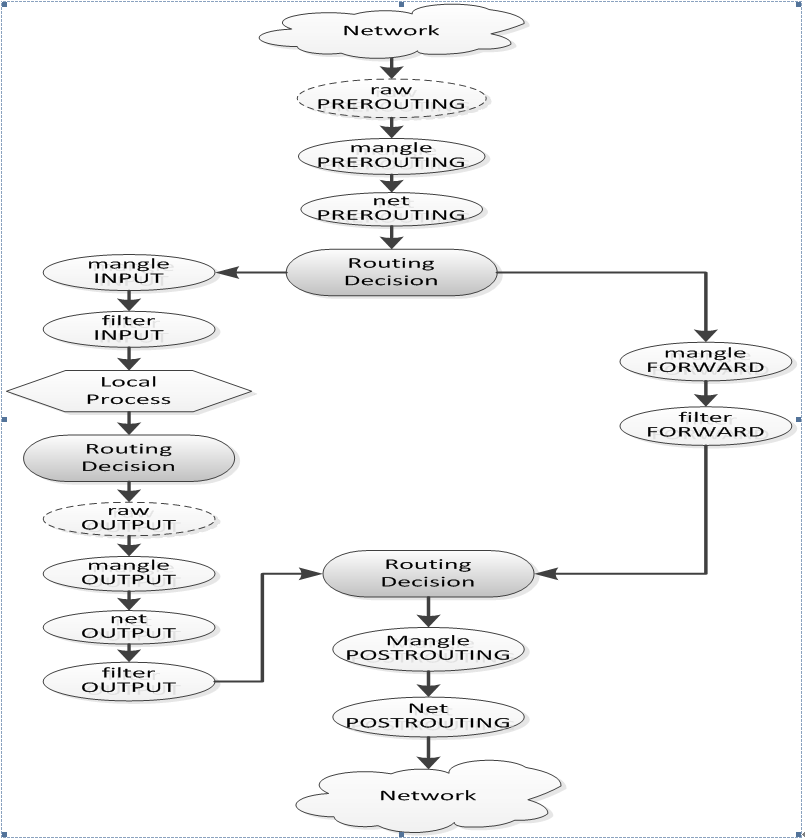

iptables传输数据包的过程

① 当一个数据包进入网卡时,它首先进入PREROUTING链,内核根据数据包目的IP判断是否需要转送出去。

② 如果数据包就是进入本机的,它就会沿着图向下移动,到达INPUT链。数据包到了INPUT链后,任何进程都会收到它。本机上运行的程序可以发送数据包,这些数据包会经过OUTPUT链,然后到达POSTROUTING链输出。

③ 如果数据包是要转发出去的,且内核允许转发,数据包就会如图所示向右移动,经过FORWARD链,然后到达POSTROUTING链输出。

规则表之间的优先顺序

Raw——mangle——nat——filter

规则链之间的优先顺序(分三种情况):

第一种情况:入站数据流向

从外界到达防火墙的数据包,先被PREROUTING规则链处理(是否修改数据包地址等),之后会进行路由选择(判断该数据包应该发往何处),如果数据包 的目标主机是防火墙本机(比如说Internet用户访问防火墙主机中的web服务器的数据包),那么内核将其传给INPUT链进行处理(决定是否允许通 过等),通过以后再交给系统上层的应用程序(比如Apache服务器)进行响应。

第二冲情况:转发数据流向

来自外界的数据包到达防火墙后,首先被PREROUTING规则链处理,之后会进行路由选择,如果数据包的目标地址是其它外部地址(比如局域网用户通过网 关访问QQ站点的数据包),则内核将其传递给FORWARD链进行处理(是否转发或拦截),然后再交给POSTROUTING规则链(是否修改数据包的地 址等)进行处理。

第三种情况:出站数据流向

防火墙本机向外部地址发送的数据包(比如在防火墙主机中测试公网DNS服务器时),首先被OUTPUT规则链处理,之后进行路由选择,然后传递给POSTROUTING规则链(是否修改数据包的地址等)进行处理。

规则编写

iptables [-t 表名] 命令选项 [链名] [条件匹配] [-j 目标动作或跳转]

说明:表名、链名用于指定 iptables命令所操作的表和链,命令选项用于指定管理iptables规则的方式(比如:插入、增加、删除、查看等;条件匹配用于指定对符合什么样 条件的数据包进行处理;目标动作或跳转用于指定数据包的处理方式(比如允许通过、拒绝、丢弃、跳转(Jump)给其它链处理。

-A 在指定链的末尾添加(append)一条新的规则

-D 删除(delete)指定链中的某一条规则,可以按规则序号和内容删除

-I 在指定链中插入(insert)一条新的规则,默认在第一行添加

-R 修改、替换(replace)指定链中的某一条规则,可以按规则序号和内容替换

-L 列出(list)指定链中所有的规则进行查看

-E 重命名用户定义的链,不改变链本身

-F 清空(flush)

-N 新建(new-chain)一条用户自己定义的规则链

-X 删除指定表中用户自定义的规则链(delete-chain)

-P 设置指定链的默认策略(policy)

-Z 将所有表的所有链的字节和数据包计数器清零

-n 使用数字形式(numeric)显示输出结果

包的处理方式

ACCEPT 允许数据包通过

DROP 直接丢弃数据包,不给任何回应信息

REJECT 拒绝数据包通过,必要时会给数据发送端一个响应的信息。

LOG在/var/log/messages文件中记录日志信息,然后将数据包传递给下一条规则

RETURN : 在规则中设置的 RETURN 目标让与该规则匹配的信息包停止遍历包含该规则的链。

如果链是如 INPUT 之类的主链,则使用该链的缺省策略处理信息包。它被指定为 -jump RETURN 。

示例:

$ iptables -A FORWARD -d 203.16.1.89 -jump RETURN

规则范例

0.删除INPUT链的第一条规则

iptables -D INPUT 1

1.拒绝进入防火墙的所有ICMP协议数据包

iptables -I INPUT -p icmp -j REJECT

2.允许防火墙转发除ICMP协议以外的所有数据包

iptables -A FORWARD -p ! icmp -j ACCEPT

说明:使用“!”可以将条件取反。

3.拒绝转发来自192.168.1.10主机的数据,允许转发来自192.168.0.0/24网段的数据

iptables -A FORWARD -s 192.168.1.11 -j REJECT

iptables -A FORWARD -s 192.168.0.0/24 -j ACCEPT

说明:注意要把拒绝的放在前面不然就不起作用了啊。

4.丢弃从外网接口(eth1)进入防火墙本机的源地址为私网地址的数据包

iptables -A INPUT -i eth1 -s 192.168.0.0/16 -j DROP

iptables -A INPUT -i eth1 -s 172.16.0.0/12 -j DROP

iptables -A INPUT -i eth1 -s 10.0.0.0/8 -j DROP

5.封堵网段(192.168.1.0/24),两小时后解封。

# iptables -I INPUT -s 10.20.30.0/24 -j DROP

# iptables -I FORWARD -s 10.20.30.0/24 -j DROP

# at now 2 hours at> iptables -D INPUT 1 at> iptables -D FORWARD 1

说明:这个策略咱们借助crond计划任务来完成,就再好不过了。

[1] Stopped at now 2 hours

6.只允许管理员从202.13.0.0/16网段使用SSH远程登录防火墙主机。

iptables -A INPUT -p tcp --dport 22 -s 202.13.0.0/16 -j ACCEPT

iptables -A INPUT -p tcp --dport 22 -j DROP

说明:这个用法比较适合对设备进行远程管理时使用,比如位于分公司中的SQL服务器需要被总公司的管理员管理时。

7.允许本机开放从TCP端口20-1024提供的应用服务。

iptables -A INPUT -p tcp --dport 20:1024 -j ACCEPT

iptables -A OUTPUT -p tcp --sport 20:1024 -j ACCEPT

8.允许转发来自192.168.0.0/24局域网段的DNS解析请求数据包。

iptables -A FORWARD -s 192.168.0.0/24 -p udp --dport 53 -j ACCEPT

iptables -A FORWARD -d 192.168.0.0/24 -p udp --sport 53 -j ACCEPT

9.禁止其他主机ping防火墙主机,但是允许从防火墙上ping其他主机

iptables -I INPUT -p icmp --icmp-type Echo-Request -j DROP

iptables -I INPUT -p icmp --icmp-type Echo-Reply -j ACCEPT

iptables -I INPUT -p icmp --icmp-type destination-Unreachable -j ACCEPT

-p icmp --icmp-[number] # icmp常见类型:请求为8(echo-request),响应为0(echo-reply)

10.禁止转发来自MAC地址为00:0C:29:27:55:3F的和主机的数据包

iptables -A FORWARD -m mac --mac-source 00:0c:29:27:55:3F -j DROP

说明:iptables中使用“-m 模块关键字”的形式调用显示匹配。这里用“-m mac –mac-source”来表示数据包的源MAC地址。

11.允许防火墙本机对外开放TCP端口20、21、25、110以及被动模式FTP端口1250-1280

iptables -A INPUT -p tcp -m multiport --dport 20,21,25,110,1250:1280 -j ACCEPT

说明:这里用“-m multiport –dport”来指定目的端口及范围

12.禁止转发源IP地址为192.168.1.20-192.168.1.99的TCP数据包。

iptables -A FORWARD -p tcp -m iprange --src-range 192.168.1.20-192.168.1.99 -j DROP

说明:此处用“-m –iprange –src-range”指定IP范围。

13.禁止转发与正常TCP连接无关的非—syn请求数据包。

iptables -A FORWARD -m state --state NEW -p tcp ! --syn -j DROP

说明:“-m state”表示数据包的连接状态,“NEW”表示与任何连接无关的,新的嘛!

14.拒绝访问防火墙的新数据包,但允许响应连接或与已有连接相关的数据包

NEW

ESTABLISHED

RELATED

INVALID

iptables -A INPUT -p tcp -m state --state NEW -j DROP

iptables -A INPUT -p tcp -m state --state ESTABLISHED,RELATED -j ACCEPT

说明:“ESTABLISHED”表示已经响应请求或者已经建立连接的数据包,“RELATED”表示与已建立的连接有相关性的,比如FTP数据连接等。

15.只开放本机的web服务(80)、FTP(20、21、20450-20480),放行外部主机发住服务器其它端口的应答数据包,将其他入站数据包均予以丢弃处理。

iptables -I INPUT -p tcp -m multiport --dport 20,21,80 -j ACCEPT

iptables -I INPUT -p tcp --dport 20450:20480 -j ACCEPT

iptables -I INPUT -p tcp -m state --state ESTABLISHED -j ACCEPT

iptables -P INPUT DROP

16. 限速

默认为每秒匹配3个报文,基于令牌桶算法

-m limit

--limit #NUMBER,表示允许收集多少个空闲令牌

--limit-burst #RATE,允许放行多少个报文

eg: -m limit --limit 12/min --limit-burst 2 -j ACCEPT

eg: -p icmp --icmp-type 8 -mlimit --limit 20/min --limit-burst 5 -j ACCEPT

17. 对应用层进行匹配

对应用层编码字符串做相似匹配,常用算法使用--alog来指定 ,一般来讲算法一般为bm和kmp

-msrting

--string ""

--algo {bm|kmp}

eg: -m string --string"hello" --algo kmp -j REJECT

18. 检查标识位

--tcp-flagsSYN,ACK,RST,FIN, SYN #

ALL #表示为所有标志位

NONE #表示没有任何一个标志位

#--tcp-flags ALL NONE #表示所有标志位都检测,但是其中多有都为0

#--tcp-flage ALL SYN,FIN #表示SYN,FIN都为1(即握手又断开)

#生产环境下tcp-flags 用的非常多,意义非常重要

19. 基于时间限定

-m time

#指定日期起止范围

--datestart

--datestop

#指定时间的起止范围

--timestart

--timestop

#指定星期x范围

--weekdays

#指定月份

--monthdays

20. 连接数限制connlimit:

connlimit 连接数限制,一般可以实现控制某源ip地址发起来某连接个数的

--connlimit-above[number] #连接数的上限,如果某个连接数的个数超过为某个值之后(高于),通常用取反的方法来放行:

#iptables-A INPUT -s 10.0.10.0/24 -p tcp --dport 80 -m connlimit ! --connlimit-above 5-j ACCEPT

hashlimit,limit #能够分析每个ip地址的速率

21. recent模块

# /proc/net/xt_recent/SSH 记录文件

利用iptables的recent模块来抵御DOS攻击: 22,建立一个列表,保存有所有访问过指定的服务的客户端IP 对本机ssh: 远程连接

(1).利用connlimit模块将单IP的并发设置为3;会误杀使用NAT上网的用户,可以根据实际情况增大该值;

iptables-I INPUT -p tcp --dport 22 -m connlimit --connlimit-above 3 -j DROP

第二句是记录访问tcp 22端口的新连接,记录名称为SSH --set 记录数据包的来源IP,如果IP已经存在将更新已经存在的条目

(2).利用recent和state模块限制单IP在300s内只能与本机建立2个新连接。被限制五分钟后即可恢复访问

iptables -I INPUT -p tcp --dport 22 -m state --state NEW -m recent--set --name SSH

iptables -I INPUT -p tcp --dport 22 -m state --state NEW -m recent--update --seconds 300 --hitcount 3 --name SSH -j LOG --log-prefix "SSHAttach: "

iptables -I INPUT -p tcp --dport 22 -m state --state NEW -m recent--update --seconds 300 --hitcount 3 --name SSH -j DROP

第三句是指SSH记录中的IP,300s内发起超过3次连接则拒绝此IP的连接。

--update 是指每次建立连接都更新列表;

--seconds必须与--rcheck或者--update同时使用

--hitcount必须与--rcheck或者--update同时使用NAT表

snat是source network address translation的缩写

即源地址目标转换

比如,多个PC机使用ADSL路由器共享上网

每个PC机都配置了内网IP

PC机访问外部网络的时候,路由器将数据包的报头中的源地址替换成路由器的ip

当外部网络的服务器比如网站web服务器接到访问请求的时候

他的日志记录下来的是路由器的ip地址,而不是PC机的内网ip

这是因为,这个服务器收到的数据包的报头里边的“源地址”,已经被替换了

所以叫做snat,基于源地址的地址转换DNAT是destination network address translation的缩写

即目标网络地址转换

典型的应用是,有个web服务器放在内网配置内网ip,前端有个防火墙配置公网ip

互联网上的访问者使用公网ip来访问这个网站

当访问的时候,客户端发出一个数据包

这个数据包的报头里边,目标地址写的是防火墙的公网ip

防火墙会把这个数据包的报头改写一次,将目标地址改写成web服务器的内网ip

然后再把这个数据包发送到内网的web服务器上

这样,数据包就穿透了防火墙,并从公网ip变成了一个对内网地址的访问了

即DNAT,基于目标的网络地址转换

# 将从eth0进来的访问本机80的请求重定向到本机的8080端口

iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 80 -J REDIRECT --to-port 8000

# 将本机3.49的访问转发到其他机器3.26

echo 1 > /proc/sys/net/ipv4/ip_forward #首先要开启本机的转发功能

iptables -t nat -A PREROUTING -p tcp --dport 80 -d 10.0.3.49 -j DNAT --to 10.0.3.26:80 #将进来的包目的器修改成3.26再交给下面处理(路由)

iptables -t nat -A POSTROUTING -p tcp --dport 80 -d 10.0.3.26 -j SNAT --to 10.0.3.49:80 #将出来的包源地址修改成3.49,以便外部能找到回包的路

iptables -A FORWARD -d 10.0.3.26 -j ACCEPT #放行转发

// 某些情况下, REDIRECT和DNAT类似, MASQUERADE和SNAT类似

REDIRECT 将数据包重定向到另一台主机的某个端口,通常用实现透明代理和对外开放内网某些服务。

DNAT 目的地址转换,改变数据包的目的地址

SNAT 源地址转换,改变数据包的源地址

MASQUERADE IP伪装,只适用于ADSL等动态拨号上网的IP伪装,如果主机IP是静态分配的,就用 snat

PRERROUTING:DNAT 、REDIRECT (路由之前)只支持-i,不支持-o。在作出路由之前,对目的地址进行修改

POSTROUTING:SNAT、MASQUERADE (路由之后)只支持-o,不支持-i。在作出路由之后,对源地址进行修改

OUTPUT:DNAT 、REDIRECT (本机)DNAT和REDIRECT规则用来处理来自NAT主机本身生成的出站数据包.

#所有从ppp0口送出的包会被伪装(MASQUERADE) 拨号上网, 动态ip

iptables -t nat -A POSTROUTING -o ppp0 -j MASQUERADE

# 想实现的目的:本机所有经过53端口的数据转发到1234端口

iptables -t nat -A OUTPUT -p udp -d 127.0.0.1 --dport 53 -j DNAT --to-destination 127.0.0.1:1234

iptables -t nat -A OUTPUT -p udp -d 127.0.0.1 --dport 53 -j REDIRECT --to-ports 1234

// 以上两条都可以实现

// 但是优先选择REDIRECT方式,redirect是针对本机的,本机产生的包转到localhost的某个端口,适合用redirect,会比DNAT效率高点。

// 以上两条来源于网络,不完全测试. 将OUTPUT改成PREROUTING是不是更好? snat和MASQUERADE的区别?

MASQUERADE,地址伪装,在iptables中有着和snat相近的效果,但也有一些区别

但使用snat的时候,出口ip的地址范围可以是一个,也可以是多个,例如:

如下命令表示把所有10.8.0.0网段的数据包snat成192.168.5.3的ip然后发出去

iptables -t nat -A POSTROUTING -s 10.8.0.0/255.255.255.0 -o eth0 -j snat --to-source 192.168.5.3

如下命令表示把所有10.8.0.0网段的数据包snat成192.168.5.3/192.168.5.4/192.168.5.5等几个ip然后发出去

iptables -t nat -A POSTROUTING -s 10.8.0.0/255.255.255.0 -o eth0 -j snat --to-source 192.168.5.3-192.168.5.5

这就是snat的使用方法,即可以NAT成一个地址,也可以NAT成多个地址

但是,对于snat,不管是几个地址,必须明确的指定要snat的ip

假如当前系统用的是ADSL动态拨号方式,那么每次拨号,出口ip都会改变

这个时候如果按照现在的方式来配置iptables就会出现问题了

因为每次拨号后,服务器地址都会变化,而iptables规则内的ip是不会随着自动变化的

每次地址变化后都必须手工修改一次iptables,把规则里边的固定ip改成新的ip

MASQUERADE就是针对这种场景而设计的,他的作用是,从服务器的网卡上,自动获取当前ip地址来做NAT

比如下边的命令:

iptables -t nat -A POSTROUTING -s 10.8.0.0/255.255.255.0 -o eth0 -j MASQUERADE

如此配置的话,不用指定snat的目标ip了

不管现在eth0的出口获得了怎样的动态ip,MASQUERADE会自动读取eth0现在的ip地址然后做snat出去

这样就实现了很好的动态snat地址转换iptables -j -g的区别

-j, --jump target

This specifies the target of the rule; i.e., what to do if the packet matches it. The target can be a user- defined chain (other than the one this rule is in), one of the special builtin targets which decide the fate of the packet immediately, or an extension (see EXTENSIONS below). If this option is omitted in a rule (and -g is not used), then matching the rule will have no effect on the packet's fate, but the counters on the rule will be incremented.

-g, --goto chain

This specifies that the processing should continue in a user specified chain. Unlike the --jump option return will not continue processing in this chain but instead in the chain that called us via --jump.

-j 选项指定规则的目标

目标可以是用户自定义链;内建目标;或扩展

-g 选项将规则重定向到一个用户自定义链中

与 -j 选项不同,从自定义链中返回时,是返回到调用 -g 选项上层的那一个 -j 链中

示例

使用iptables -S命令查看Fedora18中默认的防火墙配置

-A INPUT -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT

-A INPUT -i lo -j ACCEPT

-A INPUT -j INPUT_direct

-A INPUT -j INPUT_ZONES #5 cmd1是由INPUT_ZONE调用的, 所以会回到-j INPUT_ZONES的语句

-A INPUT -p icmp -j ACCEPT #6 紧接着继续往下匹配到这里

-A INPUT -j REJECT --reject-with icmp-host-prohibited

...

-A INPUT_ZONES -i p5p1 -g IN_ZONE_public #1 cmd1 使用了-g 进入IN_ZONE_public链

-A INPUT_ZONES -g IN_ZONE_public #4 IN_ZONE_public链匹配完了后,并没有尝试匹配该条规则

...

-A IN_ZONE_public -j IN_ZONE_public_deny #2 进入到IN_ZONE_public链

-A IN_ZONE_public -j IN_ZONE_public_allow #3 进入到IN_ZONE_public链

-g 选项

当报文由规则 -A INPUT_ZONES -i p5p1 -g IN_ZONE_public 将接口p5p1报文重定向到 IN_ZONE_public 时

从 IN_ZONE_public 返回后

不会继续进入其下一条规则 -A INPUT_ZONES -g IN_ZONE_public

而是直接返回到上层的 -A INPUT -j INPUT_ZONES

然后继续规则 -A INPUT -p icmp -j ACCEPTiptables防火墙规则的保存与恢复

iptables-save把规则保存到文件中,再由目录rc.d下的脚本(/etc/rc.d/init.d/iptables)自动装载

一般用命令iptables-save > /etc/sysconfig/iptables 生成保存规则的文件

也可以用 service iptables save 它能把规则自动保存在/etc/sysconfig/iptables中。

当计算机启动时,rc.d下的脚本将用命令iptables-restore调用这个文件,从而就自动恢复了规则。

iptables-save 默认是输出到终端的,所以需要用重定向来写入到规则文件

文章参考

http://netfilter.org/ iptables官方网站

http://www.linux.gov.cn/netweb/iptables.htm iptables配置手册

http://man.chinaunix.net/

http://man.chinaunix.net/network/iptables-tutorial-cn-1.1.19.html iptables配置手册

http://blog.csdn.net/thmono/archive/2010/04/08/5462043.aspx

http://netsecurity.51cto.com/art/200512/14457.htm

http://blog.sina.com.cn/s/blog_40ba724c0100jz12.html

http://qiliuping.blog.163.com/blog/static/1023829320105245337799/

评论